-1.png&w=3840&q=100)

NEXT2i

L'IT sur mesure, l'agilité en plus.

Votre entreprise informatique dédiée, vous propose des solutions sur mesure, flexibles et adaptées à vos exigences.

Ne subissez plus votre informatique. Pilotez-la.

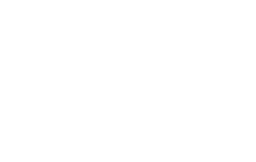

Continuité de service, non-négociable

Une heure d'arrêt, c'est du chiffre d'affaires perdu. Pannes, lenteurs et instabilité ne sont plus acceptables pour votre activité.

Côté cybersécurité, c'est le flou

Ransomwares, conformité NIS2, failles... Vous craignez l'incident critique sans savoir si vos protections actuelles suffisent réellement.

Notre équipe IT est sous l'eau

Surchargés par le support et les urgences quotidiennes, vos experts manquent de temps pour se consacrer à vos projets stratégiques.

Nos Services

Nous pilotons la globalité de votre infrastructure : Infogérance, Cloud, Cybersécurité et Intégration. Nos experts assurent la gestion de votre système d'information au quotidien, avec un engagement de résultat et un support technique ultra-réactif.

Quand les chiffres valent mieux que les promesses.

ans d'expérience en infogérance et infrastructures critiques.

Clients : PME et ETI nous confient leur cœur technologique.

Experts : Collaborateurs certifiés et engagés à vos côtés.

Disponibilité de nos équipes support et SOC.

Ils nous font confiance

La confiance ne se déclare pas, elle se prouve. De la reprise après sinistre à la transformation globale de DSI, découvrez concrètement comment Next2i sécurise et optimise les infrastructures critiques d'acteurs majeurs.

NEXT2i en 3 mots :

Expertise. Réactivité. Responsabilité.

Depuis plus de 20 ans, NEXT2i simplifie votre informatique en unifiant Infogérance, Cybersécurité, Cloud et Intégration. Ne multipliez plus les prestataires : nous pilotons votre infrastructure de A à Z avec une vision globale. Expertise, Réactivité, Responsabilité : nos équipes garantissent la performance de vos réseaux et la protection de vos données pour que vous puissiez vous concentrer sur l'essentiel : votre croissance.

La Sécurité : Nous portons votre risque opérationnel.

Redondance, sauvegardes immuables, PRA... Nous gérons ces fondations critiques et souvent invisibles pour que votre activité ne s'arrête jamais, quoi qu'il arrive.

.png&w=3840&q=100)

La Réactivité : Une réactivité à toute épreuve

Avec un support 24h/7j, nous sommes là avant même que l'incident n'impacte vos équipes. Une vigilance constante pour garantir la continuité absolue de votre production.

.png&w=3840&q=100)

Le Métier : Nous parlons votre langage métier

Industrie, Retail, Services... Nous ne plaquons pas des solutions toutes faites. Nous adaptons l'architecture IT à vos contraintes sectorielles spécifiques.

Le Budget : Zéro surprise budgétaire

Fini l'opacité. Nous transformons vos coûts IT variables en un investissement prévisible et maîtrisé. Pas de mauvaise surprise en fin de mois, juste un ROI mesurable.

Expertise

1. Optimisation

Optimisation de votre système informatique, virtualisation, maintenance informatique, support Helpdesk, MCO, MCS

2. Hébergement

IaaS, BaaS, DaaS, SaaS : Hébergement hautement sécurisé, bureaux virtuels, récupération de données, Microsoft 365, outils collaboratifs.

4. Déploiement

Déploiement de réseau, installation de matériel informatique et logiciels, migrations VMWare, SQL, Exchange, consulting IT, transferts de compétences.

3. Sécurité

SOC, VOC, MDR : Protection de données et de l'infrastructure informatique, tests d'intrusion et de vulnérabilité, mise en conformité NIS2, ISO 27001.

Prêt à reprendre le contrôle de votre IT ?

Ne naviguez plus à vue. Bénéficiez d'un audit d'infrastructure IT offert pour évaluer la santé réelle de votre système d'information. Nos experts identifient vos vulnérabilités et vos leviers de performance (Sécurité, Cloud, Réseau) pour vous livrer un diagnostic précis et des solutions opérationnelles.

Lisez nos derniers articles

-1.jpg&w=3840&q=100)

Fortinet Corrige la CVE-2026-24858 Après Détection d'Exploitation Active de FortiOS SSO

Une Faille Critique Exploitée en Production

.png&w=3840&q=100)

Faille critique dans les cartes eUICC de Kigen : des milliards d’appareils IoT en danger

Une vulnérabilité majeure a été identifiée dans la pile logicielle

.png&w=3840&q=100)

Plus de 40 extensions Firefox malveillantes dérobent des crypto-portefeuilles

Des chercheurs de

.png&w=3840&q=100)

Kali GPT : l’assistant IA qui révolutionne le pentesting sur Kali Linux

Dans le domaine de la cybersécurité offensive, l’innovation est constante, mais certaines avancées marquent un véritable tournant. C’est le cas de

.png&w=3840&q=75)

.png&w=256&q=75)